English

English

中文

中文

EM Eye(电磁眼)研究了一种攻击者通过解析摄像头电路产生的意外电磁泄漏信号来窃取摄像头的机密视频数据的网络安全攻击。由于这种漏洞发生在摄像头系统的物理/模拟层,攻击者可以绕过摄像头设备软件层面的保护(例如,无法破解的密码)窃取受害者摄像头数据。利用窃听到的视频,攻击者可以监视各种关键隐私信息,例如受害者房间里的摄像头记录到的受害者本身的各种活动等。

请观看下面的演示视频。

本研究将在计算机安全顶会The Network and Distributed System Security Symposium (NDSS) 2024上发表。如有需要,请联系我们的研究团队获取论文预印本。

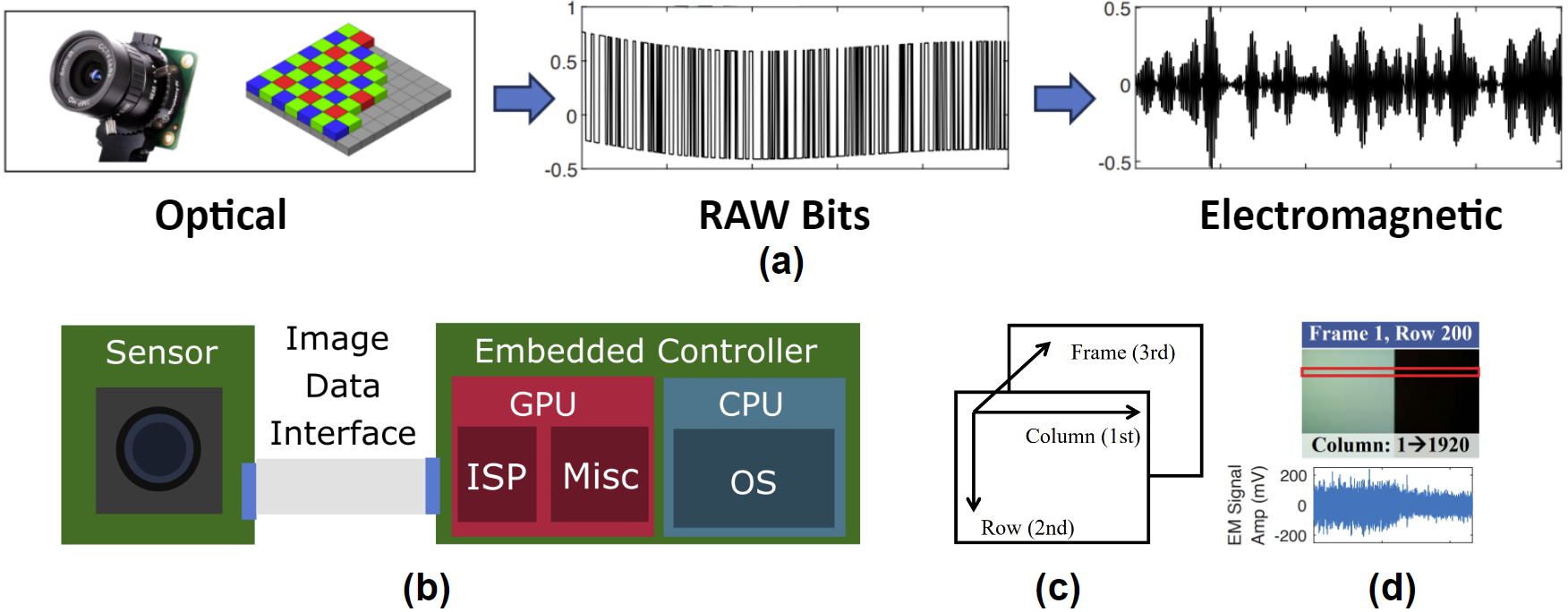

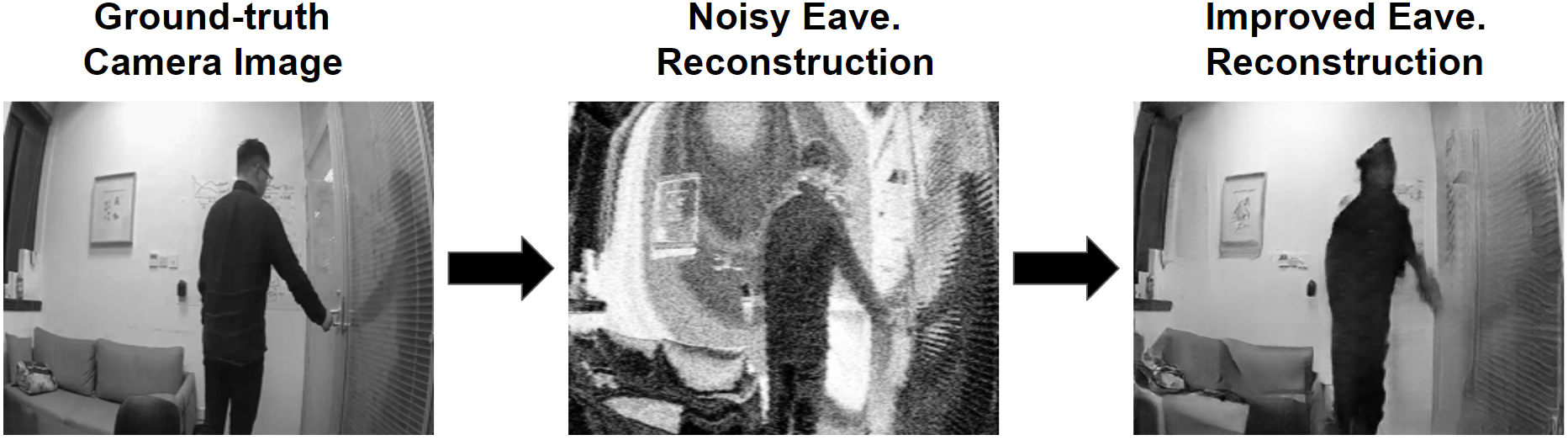

摄像头的图像传感器以完全确定的方式向下游处理器(如GPU和CPU)传输未受保护的原始图像数据。当图像数据以比特编码方式传输的时候,0-1比特的交替翻转引起摄像头电路周围与图像内容相关的电磁信号;并且,连接图像传感器和处理器的数据传输电缆无意地成为无线电天线将这些电磁信号发送给攻击者。攻击者可以使用无线电天线接收摄像头泄漏出来的电磁信号并使用算法进行解析,最终重建恢复出摄像头拍摄的画面内容。具体过程如下图所示。重建画面质量还可以通过基于深度学习的信号处理方法进一步提升。EM Eye 的分析侧重于热门嵌入式摄像头数据传输接口的例子:MIPI CSI-2。其他类似的接口也可能受到影响。

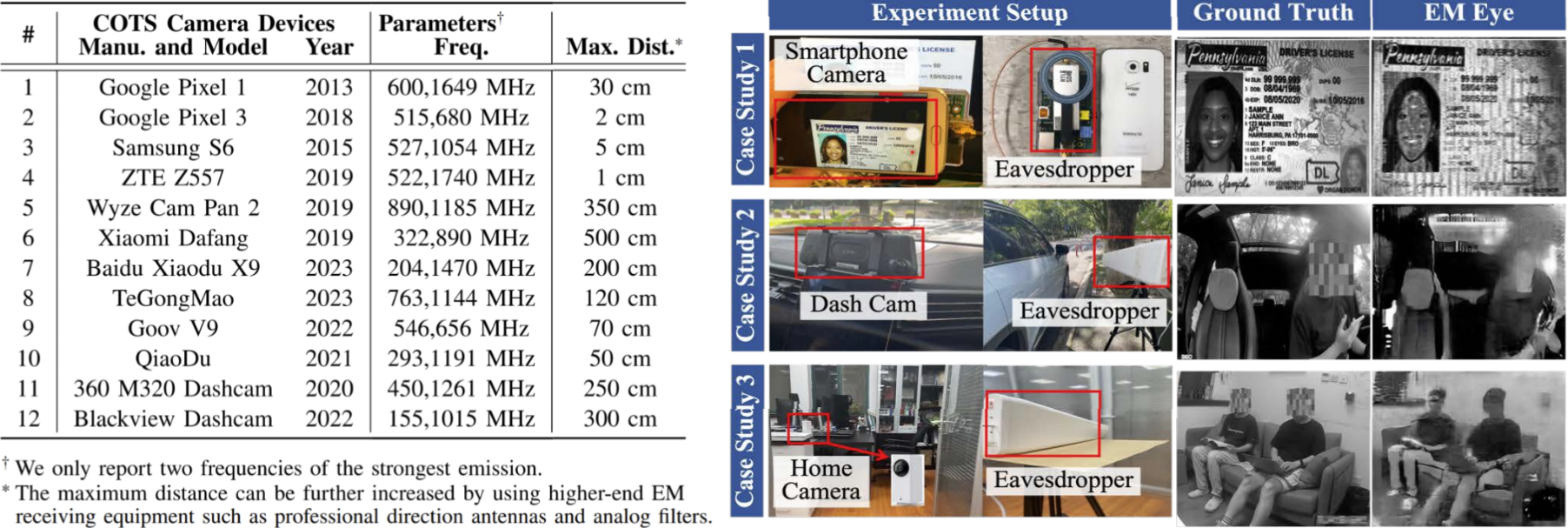

消费电子产品: 非详尽地,我们对12种不同型号的智能手机摄像头、行车记录仪和家用摄像头进行了的测试。结果表明,本研究发现的漏洞广泛存在于现有的商用摄像头设备中。信息泄露的严重程度取决于每个相机设备的多个参数,例如,传输电缆/模拟电路的大小,摄像头是否有电磁屏蔽等。

物联网开发平台:几乎所有现存的物联网开发平台连接的摄像头都可以被EM Eye攻击。我们的实验成功窃取了Nvidia Jetson, and Asus Tinkerboard, Raspberry Pi (树莓派) 的摄像头数据。

窃听攻击场景案例: 使用商用窃听装置,攻击者可以在距离智能手机摄像头30厘米远以及距离行车记录仪/智能家居/物联网开发摄像头数米远的地方实时窃听拍摄画面。。我们研究了以下几种可能的攻击场景:

Fig. 3: 左图:我们发现的易受影响的摄像头设备,以及使用商用窃听装置(成本低于$3000)的最大窃听距离。右图:常见的攻击场景。在距离较近的攻击场景(例如,对于智能手机),攻击者可能会在智能手机周围安装隐藏的天线(例如伪装成充电宝)。对距离较远的攻击场景(例如,对于行车记录仪/智能家居摄像头),攻击者可以在车门/房间外窃听这些摄像头。

下面是我们用于窃听摄像头的设备清单:

(1) 软件定义无线电: Ettus USRP B210 USRP($2100)。

(2) 低噪放大器: 福赛特智能 FSTRFAMP06($200)。

(3) 定向天线: 常见的室外对数周期定向天线($15)。

(4) 笔记本电脑。

注意这些设备均可以用更便宜的设备进行代替。例如,USRP B210可以被$30的RTL-SDR代替。

欢迎感兴趣的研究者使用我们开源GitHub代码库复现攻击。 我们在GitHub仓库中提供用于复现和理解攻击的代码和说明,以及本研究披露的受影响设备的攻击参数。为了让研究者更好地复现攻击,我们还准备了一个现成的软件工具,研究者在可以使用软件定义无线电设备采集摄像头辐射的电磁信号对摄像头画面进行实时窃听。

EM和Eye分别代表电磁和眼睛。从本质上讲,这种攻击基于摄像头硬件电路的电磁侧道,通过摄像头泄漏的电磁信号来窃听受害者摄像头来看到画面图像的

只要摄像头打开,它就开始以电磁波的形式无意泄露信息,这甚至不需要摄像机实际存储视频。关于窃听距离的实验结果表明,EM Eye可能对行车记录仪和智能家居摄像头构成最严重的威胁。尤其是家庭摄像头,攻击者可以在房间外实现窃听。据我们了解,现在许多智能家居摄像头处于24小时工作状态以支持运动检测功能,这可能会引起额外的隐患。

摄像头只是传感器传输不受保护数据的的典型代表之一。我们正在进行的研究中也观察和研究了其他类型传感器上的类似漏洞。我们正在系统地描述这种新兴的传感器侧信道威胁。

理想情况下,摄像头应该不存在无意的电磁辐射,或者在传感器和下游处理器之间使用加密的数据传输。这样,攻击者就无法通过分析摄像头泄漏的电磁信号来推断摄像头拍摄的画面。实际情况中,我们发现导致摄像头电磁信号泄漏强度较高的因素包括:传输电缆较长、电磁屏蔽较差、工作电压较高等。因此,工程师们可以考虑相应地改变这些设计参数,以尽量减少电磁信号泄漏。